Configurare l’autenticazione LDAP/AD in Pfsense

In molti casi è utile poter fare interagire il firewall pfSense con il sistema di autenticazione della nostra rete per poter gestire gli utenti o per poter autenticare le connessioni Openvpn in modo centralizzato.

Nelle prime versioni di pfSense era possibile gestire i servizi di autenticazione ricorrendo al database interno o tramite database esterni attraverso radius.

Ora, dalla versione 2.0 è possibile impostare pfSense affinchè riesca ad interrogare un database LDAP/ActiveDirectory per effettuare l’autenticazione degli utenti.

Nell’esempio riportato di seguito proveremo a configurare pfSense affinchè possa autenticare tramite ActiveDirectory un dominio Microsoft Windows 2012

CONFIGURARE IL SET LDAP/AD

Per creare il set di di autenicazione occorre selezionare

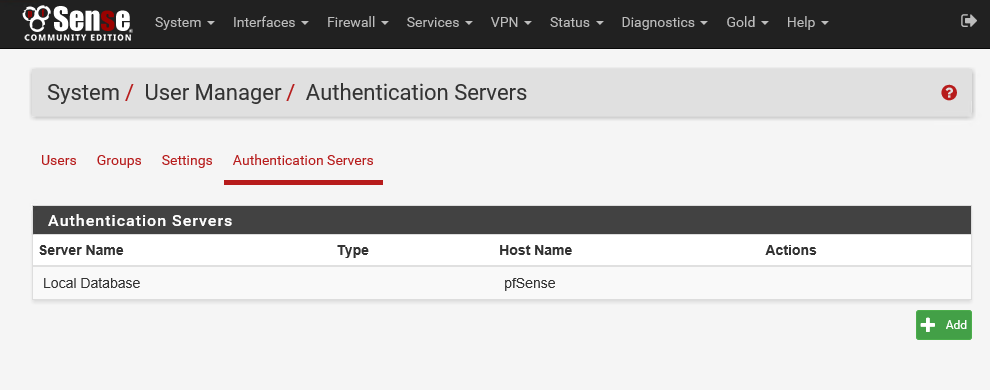

System > User Manager > Authentication Servers

poi cliccare

Aadd

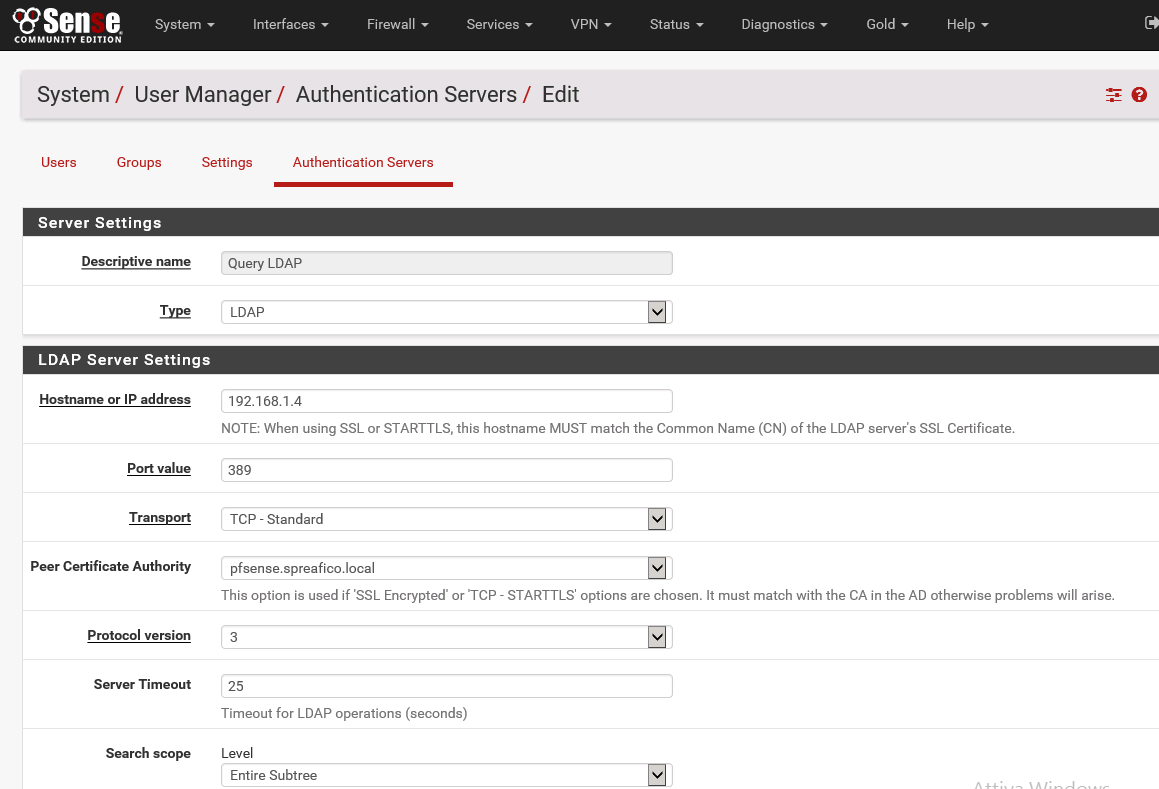

A questo punto è necessario impostare i seguenti parametri:

Descriptive Name: Un etichetta qualsiasi per identificare il set di autenticazione

Type: LDAP

Hostname or IP address: indirizzo ip del server AD

Port value: 389

Transport: TCP-Standard

Protocol version: 3

E’ molto importante impostare questa sezione in modo corretto affinchè le ricerche all’interno del database LDAP/AD possano essere fatte in modo corretto.

Level: Entire Sub Tree

Base DN: DC=dominio,DC=local

Authentication containers: DC=dominio,DC=local

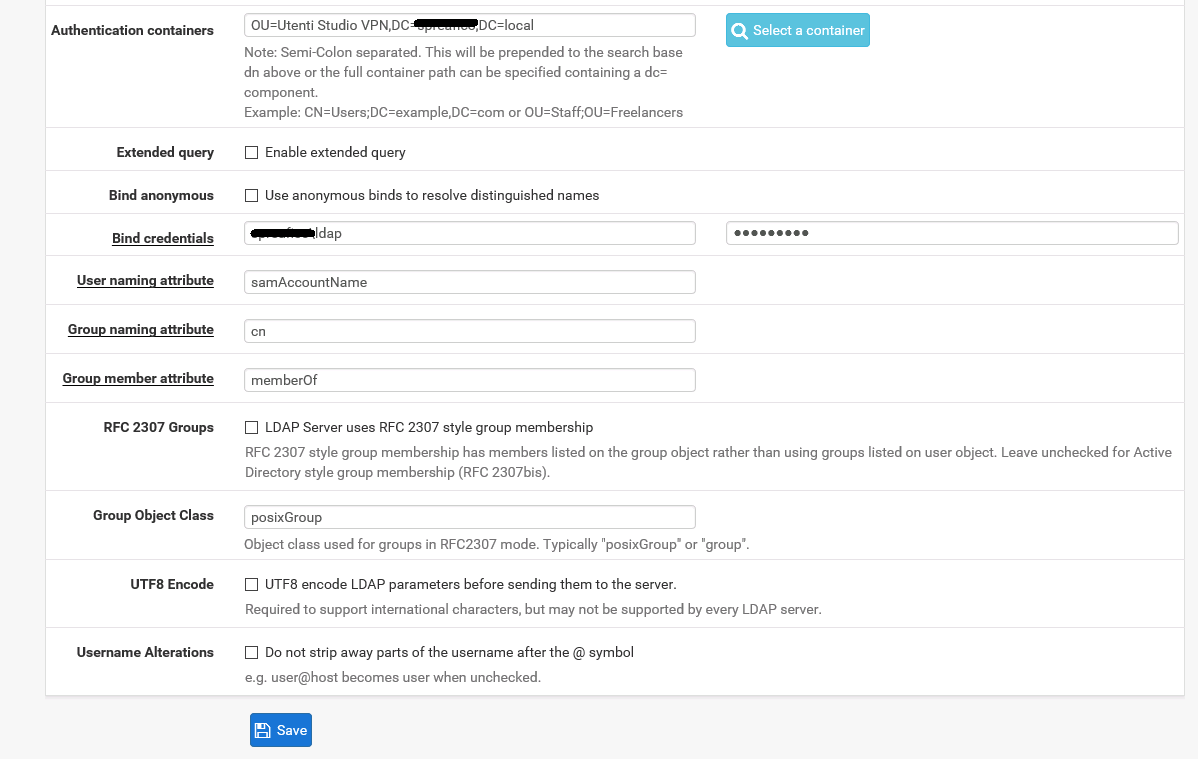

Attenzione nel configurare le credenziali con cui effettuare il bind al database. Potete creare un apposito utente nell’albero di Active Directpry.

User DN: dominio\username

Password: password

User naming attribute: samAccountName

Group naming attribute: cn

Group member attribute: memberOf

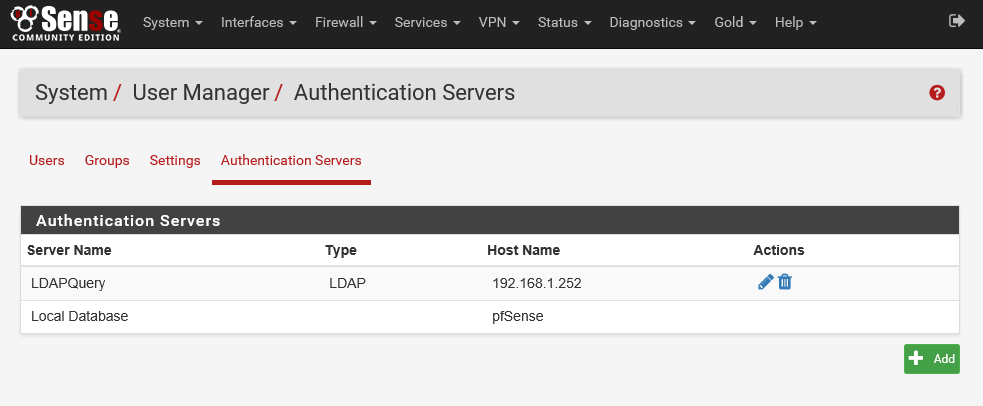

Ora non ci resta che cliccare su Save , come possiamo vedere dall’immagine sotto una volta creato il set comparirà nell’elenco, ovviamente si possono gestire più set di autenticazione.

A modifiche salvate è bene effettuare un test per verificare se tutto funziona alla perfezione.

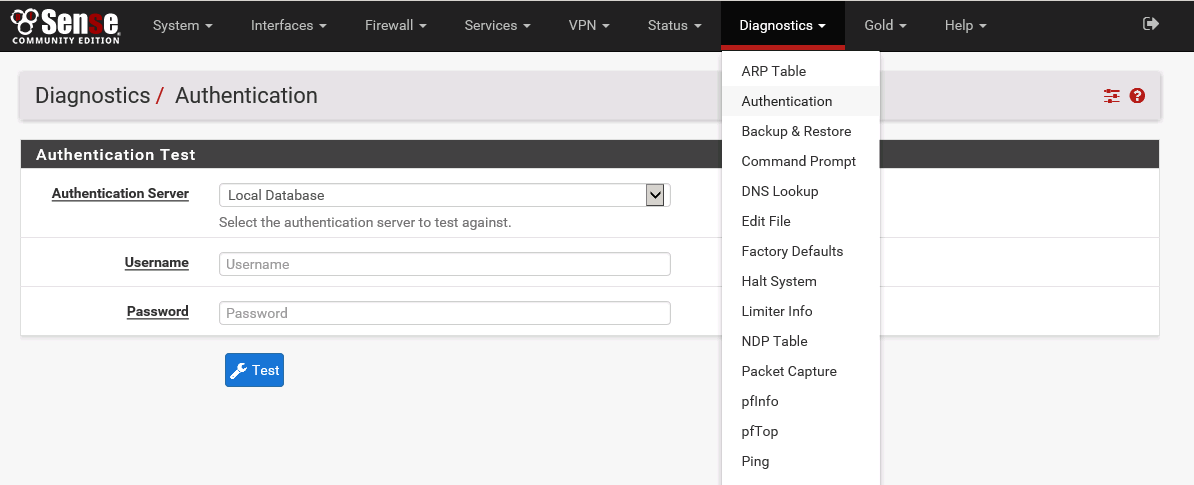

Per effettuare il nostro test possiamo selezionareDiagnostics > Authentication, poi selezionare la configurazione ed inserire username e password per il test. Attenzione, non è necessario specificare il dominio.

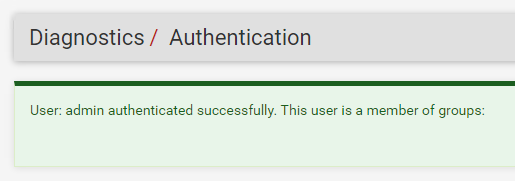

Se tutto è andato a buon fine questo il risultato:

Ora se tutto è andato per il meglio siete pronti per sfruttare l’autenticazione LDAP/AD per permettere ai vostri utenti di accedere a servizi come, per esempio, la connessione VPN basata su OpenVPN.

ISCRIVITI ALLA NEWSLETTER DI PC-GURU.IT

Grazie all’iscrizione ti informerò ogni volta che pubblicherò un nuovo contenuto.

Non perderti nemmeno un articolo!

Iscriviti alla nostra newsletter inserendo la tua mail qui :