Creare una VPN Site to Site IPSEC con pfSense 2.3.2

In questo tutorial spiegheremo passo passo come creare uno o più tunnel sicuri VPN IPSec tramite il firewall pfSense.

Sebbene la creazione e l’attivazione dei tunnel sia semplice è bene ricordare che variando o configurando in modo approssimativo i parametri che vedremo più sott0, ci farà incorrere a sicuri problemi di stabilità e di connessione.

Descriviamo il nostro scenario :

Sede Centrale ( firewall pfSense in Virtual Machine )

IP Pubblico : 151.48.16.243

IP pfsense : 192.168.4.254

Network LAN : 192.168.4.0/24

Sede Remota ( firewall pfSense in Virtual Machine )

IP Pubblico : 151.48.16.244

Network LAN : 192.168.5.0/24

IP pfsense : 192.168.5.254

Prerequisiti :

Tutte le sedi devono disporre di un indirizzo ip pubblico statico.

Le subnet di tutte le sedi devono necessariamente essere di classi differenti.

Passiamo alla configurazione Step By Step

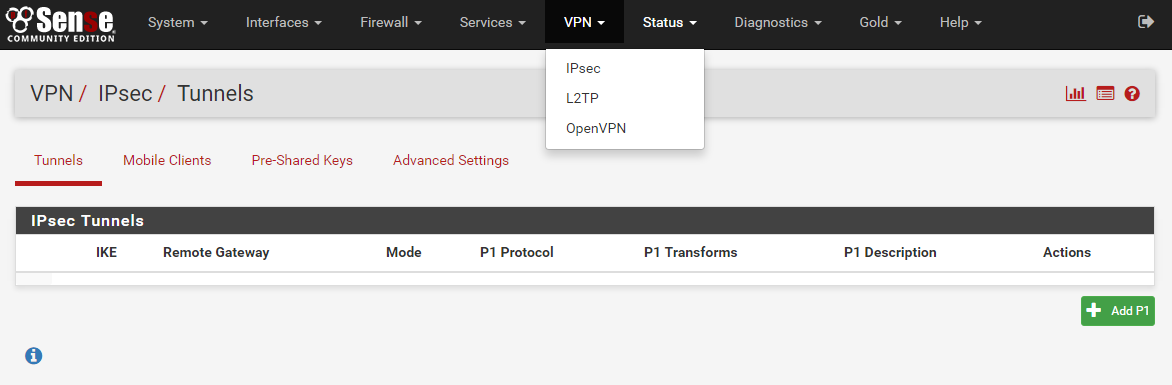

- Colleghiamoci alla Web Interface del firewall pfSense della sede principale

- Selezioniamo VPN e poi IPSec

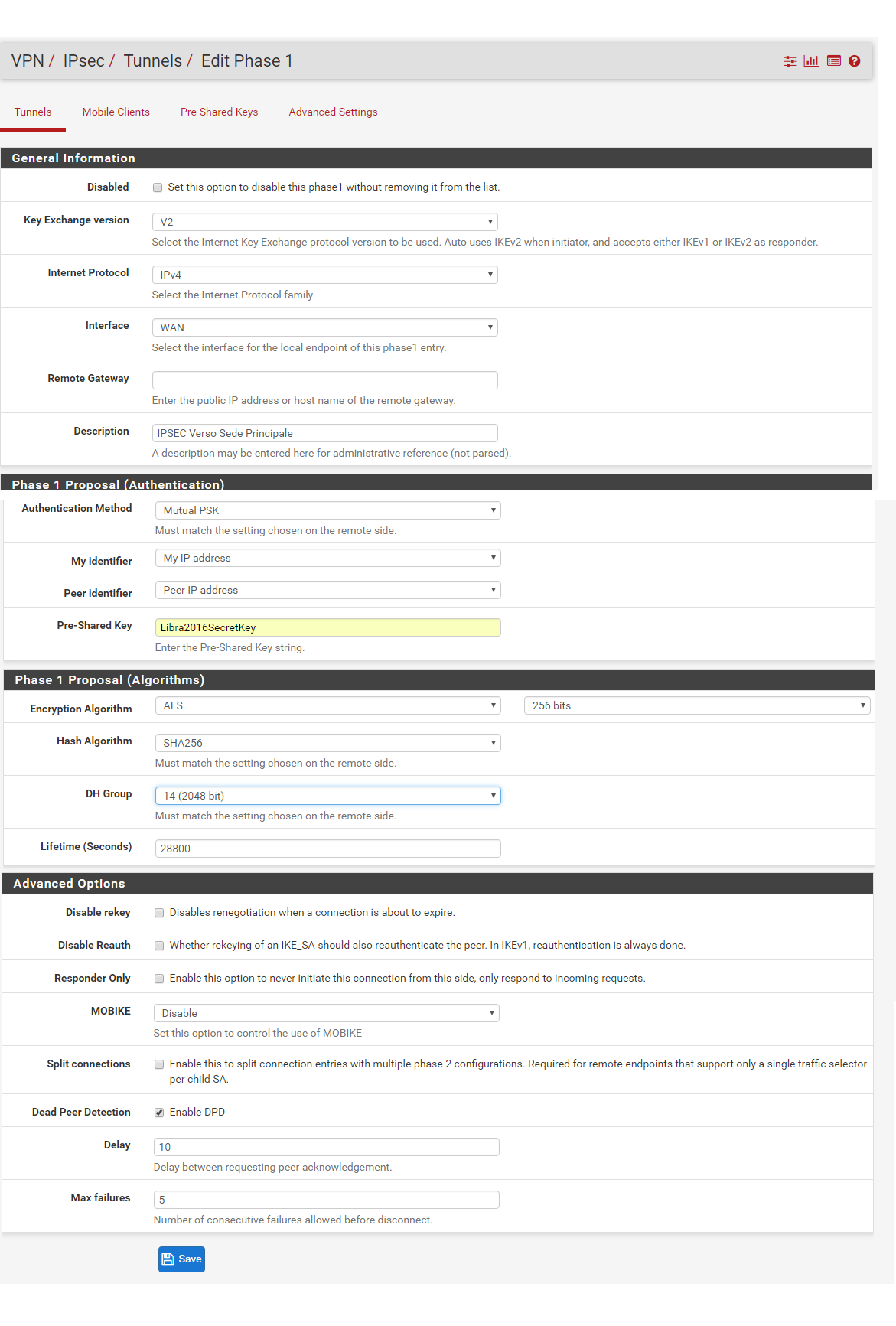

- A questo punto clicchiamo sul pulsante verde +Add P1 e completiamo con questi parametri :

Key Exchange version : V2

Interface : WAN ( o se avete più wan configurate scegliete la linea che volete utilizzare )

Remote gateway : impostiamo l’ip della sede remota ( nel nostro esempio 151.48.16.244 )

Pre-sharedKey : impostate una password complessa e almeno di 16 caratteri

Hash Algorithm : SHA256

DH Group : 14 ( 2048 bit )

Lifetime : 28800

Dead Peer Detection : abilitata

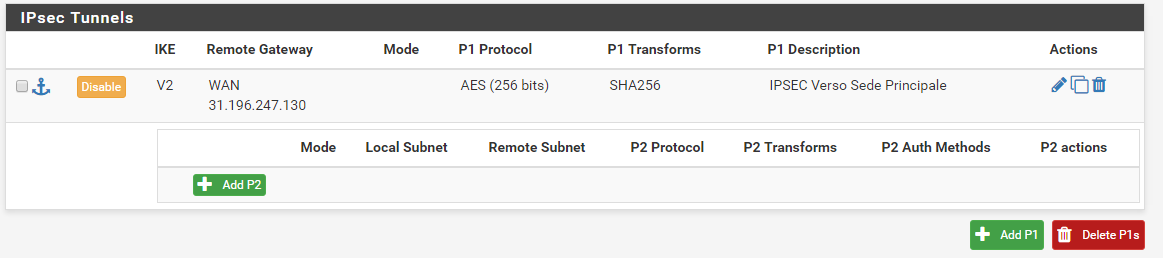

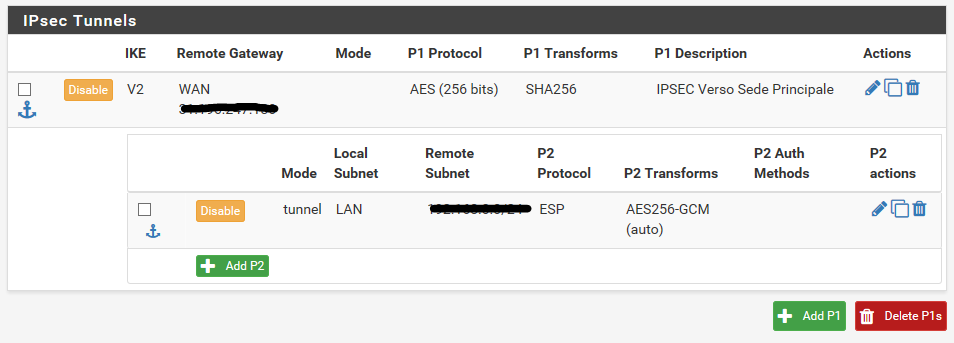

Clicchiamo su save, ci troveremo di fronte alla seguente schermata :

- A questo punto clicchiamo sul pulsante verde +Add P2 e completiamo con questi parametri

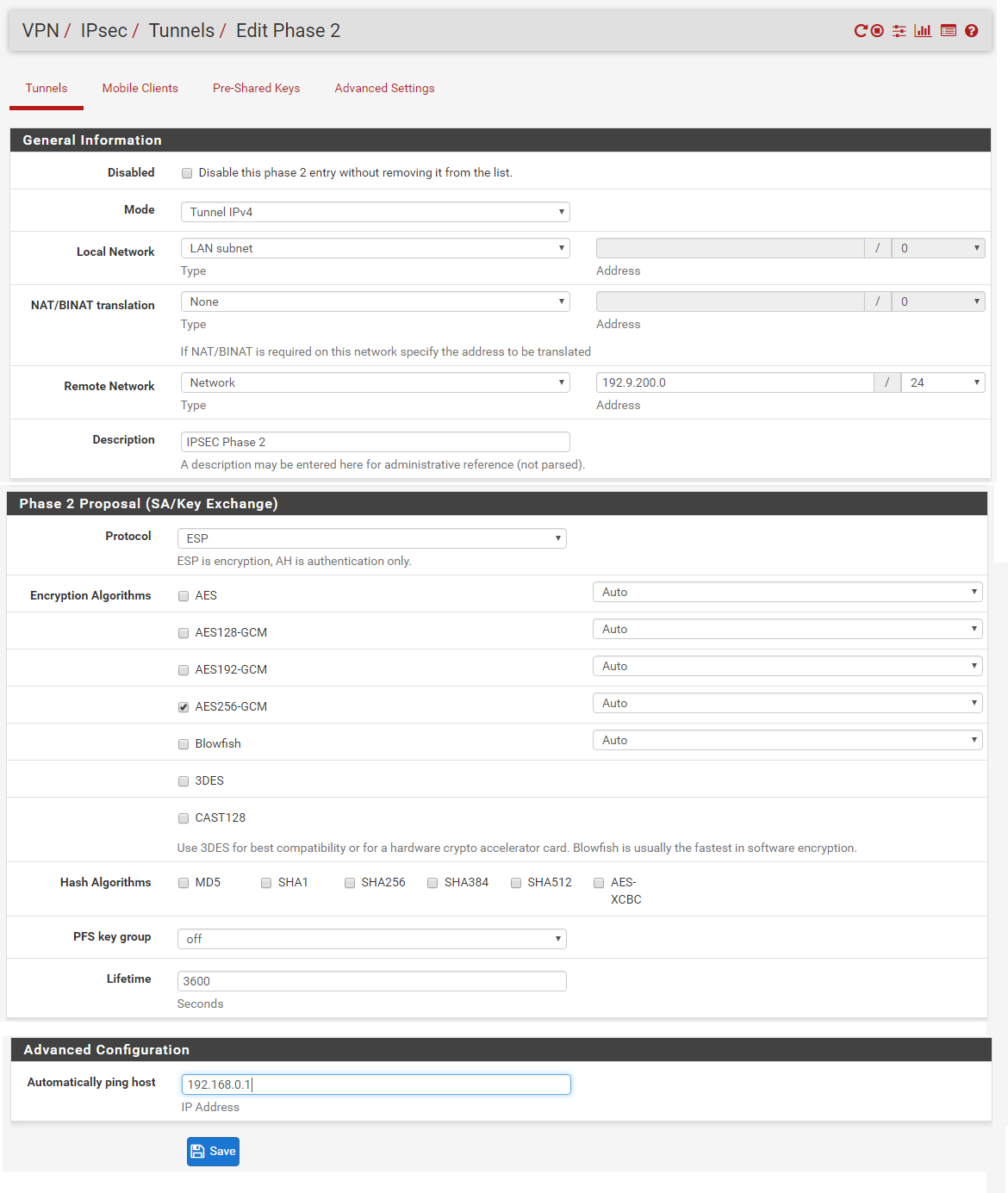

Mode : Tunnel IPv4

Remote Network : Type : Network Address : la subnet della sede remota nel nostro caso : 192.168.5.0/24

Protocol : ESP

Encryption Algorithms : AES256-GCM ( auto )

Hash Algorithm : nessuno

Lifetime : 3600

Automatically ping host : inserire l’ip del pfsense posto nella sede remota, nel nostro caso 192.168.5.254

ora troveremo la Phase1 e la Phase2 compilate nel nostro pfsense :

- Come ultima operazione replichiamo la stessa configurazione fatta sul pfSense della sede principale in quello posto nella sede remota, dobbiamo avere solo cura di modificare alcuni parametri che sono :

Phase 1 :

Remote gateway : impostiamo l’ip della sede principale ( nel nostro esempio 151.48.16.243 )

nella Phase 2 dobbiamo variare :

Remote Network : Type : Network Address : la subnet della sede remota nel nostro caso : 192.168.4.0/24

Automatically ping host : inserire l’ip del pfsense posto nella sede remota, nel nostro caso 192.168.4.254

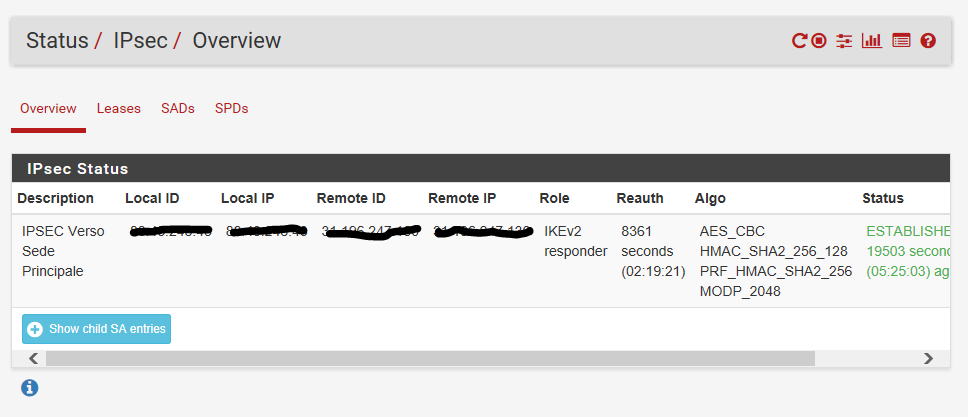

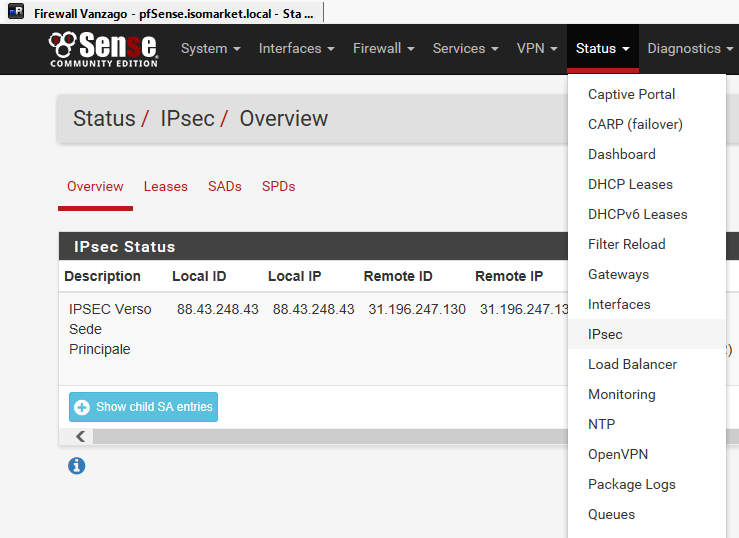

- Se abbiamo eseguito correttamente tutte queste operazioni vedromo attivarsi il tunnel vpn. Lo stato del tunnel lo possiamo verificare cliccando su : Status –> IPSec

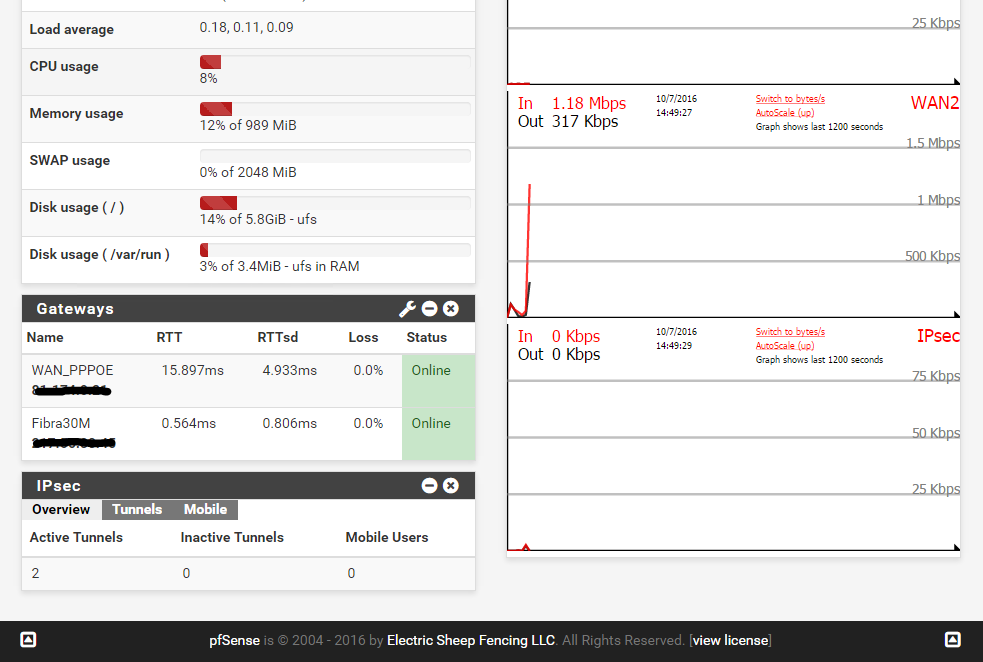

E’ possibile inserire nella Dashboard un applet per verificare costantemente lo stato dei tunnel IPSec :

ISCRIVITI ALLA NEWSLETTER DI PC-GURU.IT

Grazie all’iscrizione ti informerò ogni volta che pubblicherò un nuovo contenuto.

Non perderti nemmeno un articolo!

Iscriviti alla nostra newsletter inserendo la tua mail qui :