CryptoBlocker ecco la soluzione gratuita per prevenire il peggio!

La sicurezza è un processo di miglioramento continuo, per questo non basta avere un ottimo file antivirus, abbassare i diritti degli utenti e magari dotarsi di un proxy per essere tranquilli di non essere infettati da un Cryptovirus.

La probabilità che un Virus passi esiste e in tal caso bisogna essere pronti ad arginare il problema e correre ai ripari.

Per questo in questa guida mostreremo come Bloccare le share di rete e individuare qual’è il PC o la persona che sta infettando la rete in modo da limitare al minimo i danni.

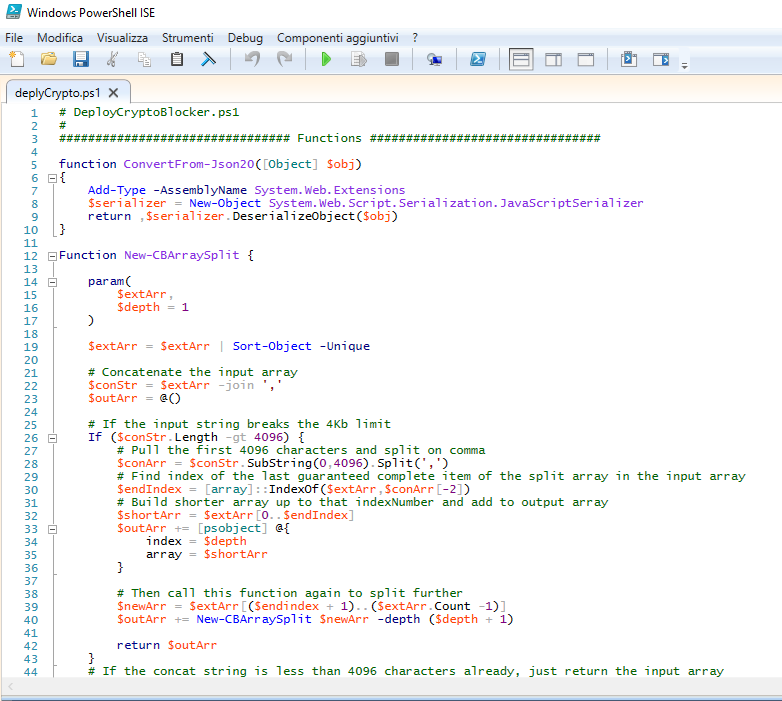

CryptoBlocker è uno script powershell, scaricabile gratuitamente qui e permette attraverso il servizio Microsoft FSRM di limitare i danni bloccando la share di rete quando un file sospetto viene scritto.

Questo script permette quindi di instaurare un servizio di reazione ad un preciso evento e quindi non è un meccanismo di prevenzione come potrebbe essere l’antivirus.

Nota:

Questo sistema funziona solo se il ransomware usa estensioni note e conosciute, nel caso usasse estensioni casuali risulta essere inefficace.

Lo script una volta eseguito completa questo elenco di operazioni:

- Verifica la presenza di share di rete.

- Installa il servizio FSRM.

- Crea un file batch/powershell usato da FSRM.

- Crea un File Group dentro FSRM con le estensioni tipiche dei CryptoVirus.

- Crea un File Screen in FSRM usando il File Group appena creato, con una notifica in Event Viewer.

- Crea un File Screen per ogni drive del server.

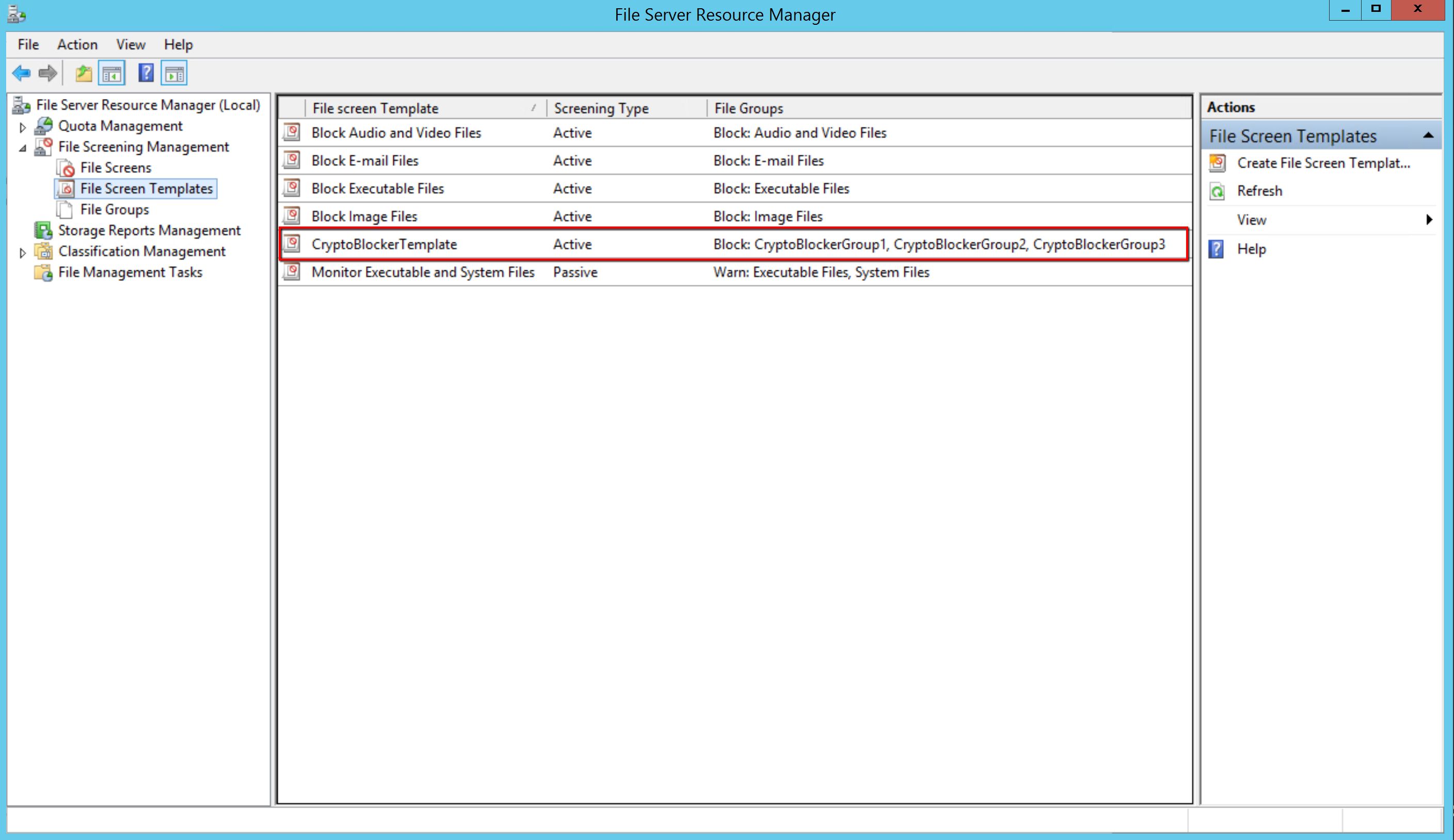

Dopo averlo scaricato ed eseguito con privilegi amministrativi verificare che sia tutto a posto:

- Avviare il server manager

- Selezionare Tools.

- Scegliere File and Resource Manager.

- Espandere le varie voci e verificare che in File Screens Management -> File Screens Template ci sia una riga come indicato in figura.

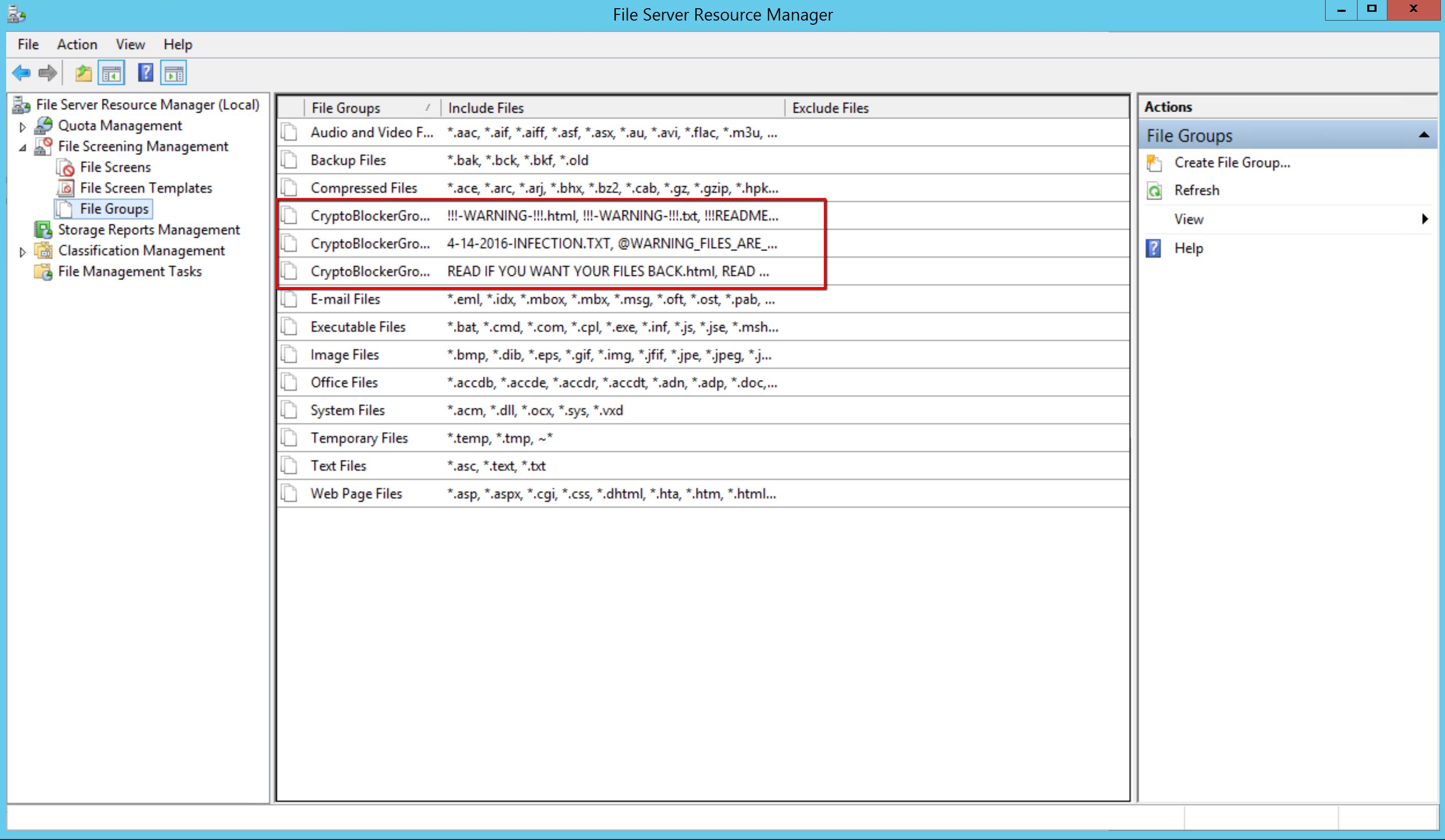

- Inoltre assicurarsi che all’interno di File Screens Management -> File Group ci siano i file group come illustrato in figura.

Consigli di Installazione :

Eseguire lo script con diritti amministrativi.

Impostare l’esecuzione degli script powershell con il comando Set-ExecutionPolicy Unrestricted.

Dopo aver eseguito lo script, riavviare il server.

Informazioni Utili:

Come è possibile accorgersi se c’è un’infezione in corso e quindi dovete intervenire?

Lo script in questione genera un evento (Source = SRMSVC, Event ID = 8215) mostrando chi ha provato a scrivere e in quale cartella (share di rete).

Basta quindi un qualsiasi sistema di monitoring per intercettare questo eventoin modo da potersi inviare un allert in caso il servizio FSRM intervenga.

ISCRIVITI ALLA NEWSLETTER DI PC-GURU.IT

Grazie all’iscrizione ti informerò ogni volta che pubblicherò un nuovo contenuto.

Non perderti nemmeno un articolo!

Iscriviti alla nostra newsletter inserendo la tua mail qui :

19 Dicembre 2016

Grazie Ragazzi!! Siete mitici!!