Ransom32: A volte Ritornano!

Lo scorso 19 Dicembre 2015 ha fatto la sua comparsa una nuova forma di ramsonware: Ransom32. Un ramsonware è un tipo di malware che limita l’accesso del dispositivo che infetta, tipicamente cifrando il filesystem, richiedendo un riscatto (ransom in Inglese) da pagare per rimuovere la limitazione.

Nel 2015 i CryptoLocker, il nome con cui i ramsonware sono divenuti tristemente famosi, hanno colpito duramente anche molte realtà italiane ed il problema ha ottenuto una grande risonanza pubblica. “Niente di nuovo” verrebbe da pensare, tuttavia Ransom32 ha suscitato molto interesse e preoccupazione nel settore.

Il perchè è abbastanza semplice. Come molti per altri ransoware il veicolo di infezione più comune è la posta elettronica ed il phishing, tuttavia in questo caso è la tecnologia utilizzata ad essere radicalmente diversa. Normalmente il codice malevo è realizzato in C/C++ o in altri linguaggi d’alto livello in grado di operare direttamente con il sistema operativo.

In questo caso invece sfrutta un linguaggio normalmente “inoffensivo” come JavaScript. Intendiamoci: javascript è un tipo di codice client-side, ovvero progettato per essere eseguito sul client remoto direttamente dall’utente. Proprio per questo, agli albori, creò non poche preoccupazioni e spinse gli sviluppatori a delineare importanti limitazioni di sicurezza. Con l’avvento di Ajax e la diffusione delle API sono stati introdotti molti controlli sugli ActionScript, controlli che impediscono a questi script un’accesso diretto al file system e che permettono di limitare il cross site scripting. L’insieme di questi aspetti ha reso javascript ragionevolmente inoffessivo e sicuro per l’utente, permettendone l’attuale ampissima diffusione.

Il codice Javascript è, nella maggior parte dei casi, concepito per il WEB e per tanto è il Browser che, fungendo da interprete, si fa carico di applicare tutte le limitazioni sopra citate. In pratica il browser assume il ruolo di “scatola” all’interno della quale eseguire in modo sicuro il codice javascript.

Con l’avvento delle APP lo scenario ha iniziato a modificarsi ed è nata l’esigenza di creare applicazioni WEB che potessero operare anche in un contesto diverso rispetto a quello di un browser. La scatola ha cominciato ad essere stretta. Per rendere possibile tutto questo sono nati interpreti nuovi, come ad esempio il node-webkit.

NW.js (formerly node-webkit) is an app runtime based on Chromium and Node.js. You can write native apps in HTML and JavaScript with node-webkit. It also lets you call Node.js modules directly from the DOM and enables a new way of writing native applications with all Web technologies.

Scaricando un file di una quarantina di mega è possibile eseguire sul nostro desktop tutta una nuova gamma di applicazioni web in grado di interagire in modo diretto con il sistema operativo, senza i vincoli di un browser, indipendentemente che questo sia Windows, Linux o Mac.

Per certi versi una vera comodità. Il problema nasce quando un codice malevolo, come accade per il Ransom32, sfrutta questa “comodità” per cifrare il vostro computer e pretendere un riscatto…

Certo, il Ransom32 funziona solo se è presente l’NW.js ma il fatto che questo interprete non sia ancora ampiamente diffuso non è una garanzia di sicurezza. Essendo una tecnologia interessante avrà di certo ulteriori sviluppi, inoltre essendo un file di “soli” quarante mega comunemente utilizzato per APP lecite è possibile, senza troppe difficoltà, veicolarne il download attraverso il Phishing. Quindi il problema ha una sua significativa concretezza.

A preoccupare gli esperti sono anche alcuni aspetti di contorno a questa nuova minaccia. Innanzitutto è stata attivata a ridosso del periodo natalizio e per tanto ha avuto la possibilità di agire indisturbata per alcune settimane prima che i ricercatori antivirus, cronicamente in ritardo con i CriptoLocker, potessero iniziare ad intervenire. Inoltre, utilizzando un linguaggio insolito per un virus sono ipotizzabili ulteriori ritardi (al momento quasi nessun antivirus riconosce la minaccia).

In secondo luogo l’algoritmo di cifratura, sebbene realizzato in javascript, si è dimostrato estremamente efficace e difficile da rompere: al momento non sono disponibili sistemi di decriptatura noti. Questo significa che le possibilità di recuperare i propri dati senza un backup o senza pagare il riscatto sono quasi zero.

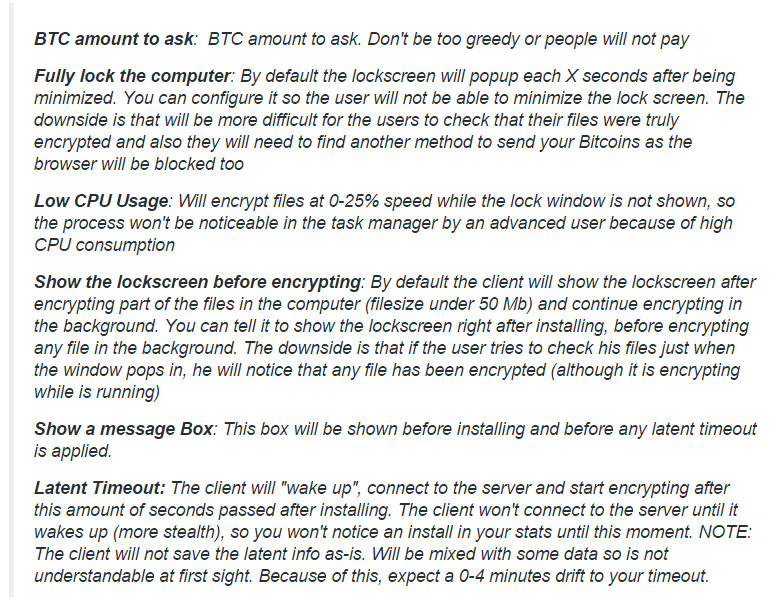

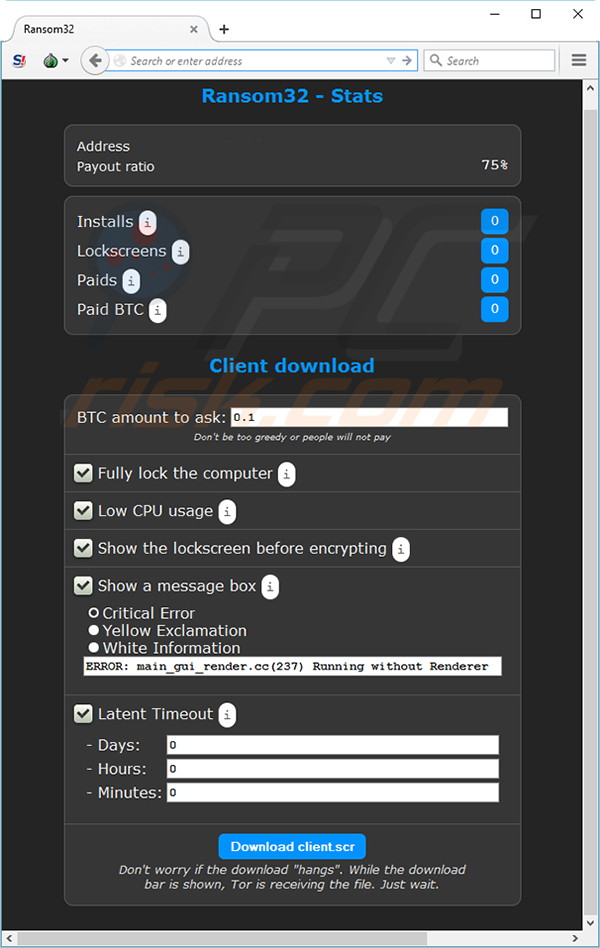

Da ultimo, all’interno della rete TOR, il Ransom32 è offerto come “servizio” customizzabile (Ransomware-as-a-Service). In pratica è possibile scaricare gratuitamente tutto il necessario per attivare una propria campagna di phishing: in modo automatico l’autore del Malware riceverà sotto forma di bitcoin il 25% di ogni riscatto ottenuto. Ci sono persino i consigli per l’uso…

Quindi abbiamo una minaccia efficace in grado di trasformarsi ed evolversi grazie ad una struttura pubblicamente fruibile.

Possiamo dirvi che il 2016 si profila come un anno piuttosto intenso: tenetevi stretti i BackUp!!

ISCRIVITI ALLA NEWSLETTER DI PC-GURU.IT

Grazie all’iscrizione ti informerò ogni volta che pubblicherò un nuovo contenuto.

Non perderti nemmeno un articolo!

Iscriviti alla nostra newsletter inserendo la tua mail qui :